揭秘黑客世界:每天有多少IP在暗中攻击我的服务器?

网络黑客如影随形,服务器安全岌岌可危

近期,我在一篇介绍如何免费获取Google云服务器的博文中分享了一种利用优惠政策”白嫖”云资源的方法。这不仅为我节省了不菲开支,也引来了大量关注。然而,作为暴露在互联网上的服务器,它同时也成为了黑客攻击的靶子。我个人使用这台长期免费服务器也有一个月的时间,从总费用上来看只要是负数或者为 0,只要保证不超过 200G 的流量,那么就是免费的。

为方便操作,我对该服务器的SSH远程登录设置进行了修改,允许使用密码认证。这种配置虽然增加了便利性,却也无疑拉低了安全防线,使服务器更容易遭受密码爆破攻击。那么,究竟有多少黑客在虎视眈眈?他们来自何方?让我们一探究竟。

分析登录失败日志

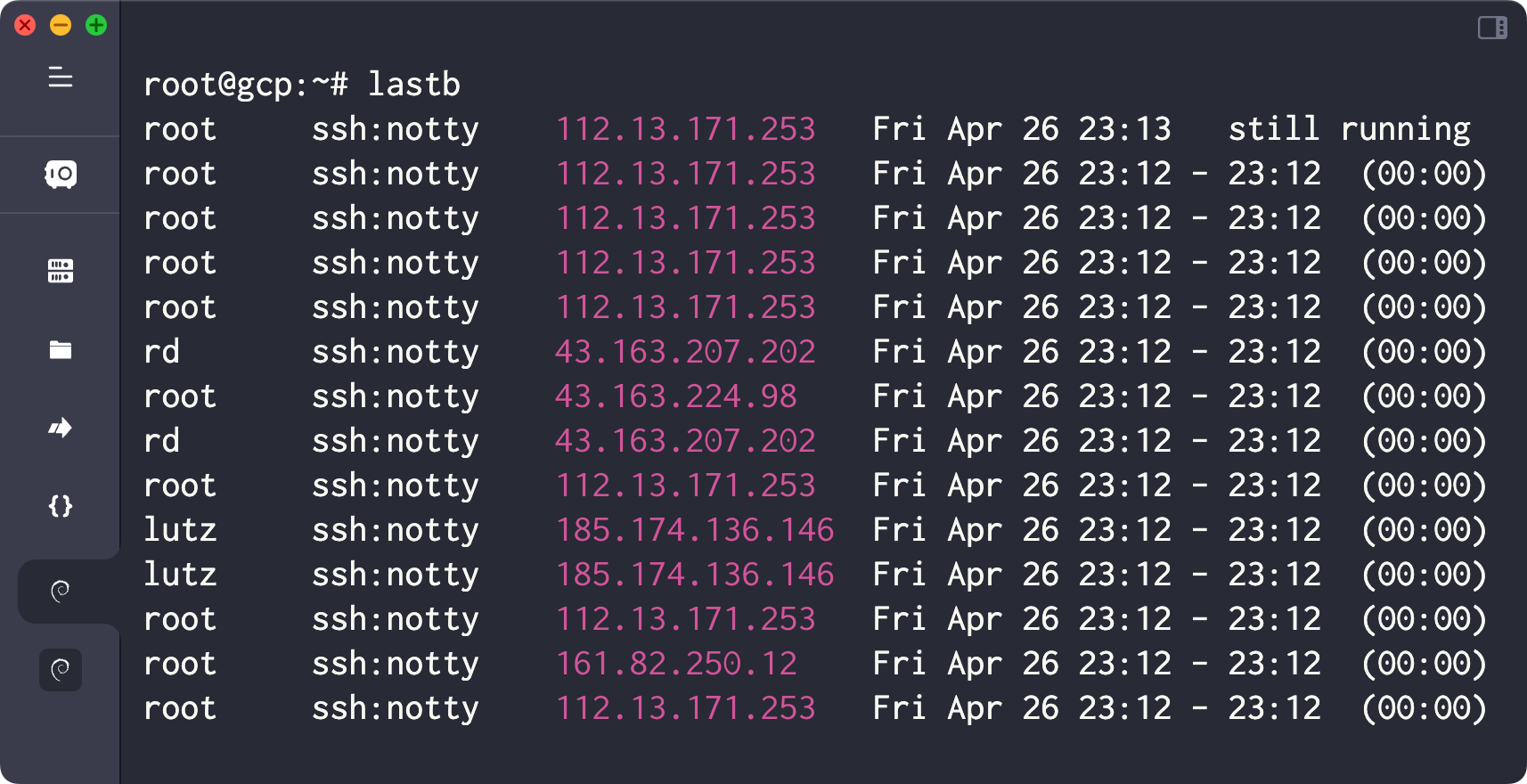

Linux系统中有一个名为btmp的二进制日志文件,专门记录所有失败的登录尝试。我们可以使用 lastb 命令来查看这些记录。例如:

单独执行 lastb 指令,它会读取位于 /var/log 目录下,名称为 btmp 的文件,并把该文件记录登入失败的用户名,全部显示出来。(这里只截取部分纪录)

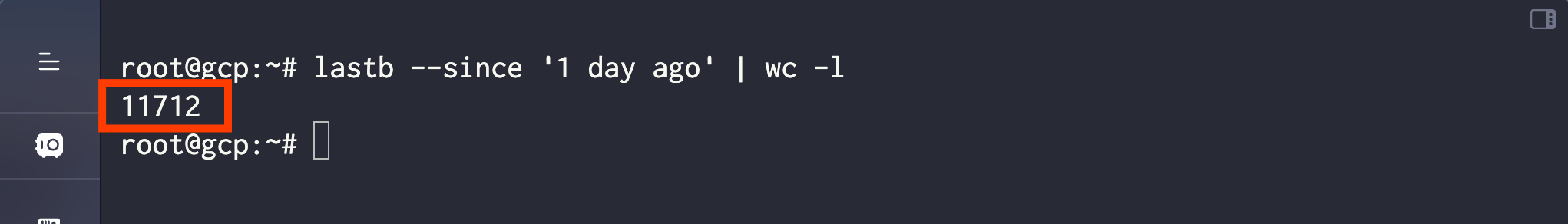

查询过去24小时内SSH登陆失败纪录

lastb --since '1 day ago' | wc -l该命令列出了过去24小时内所有失败的SSH登录尝试,包括来源IP、尝试时间等关键信息。

通过统计和处理,结果显示在过去的一天里,总计有超过1万次来自不同IP的登录失败尝试!

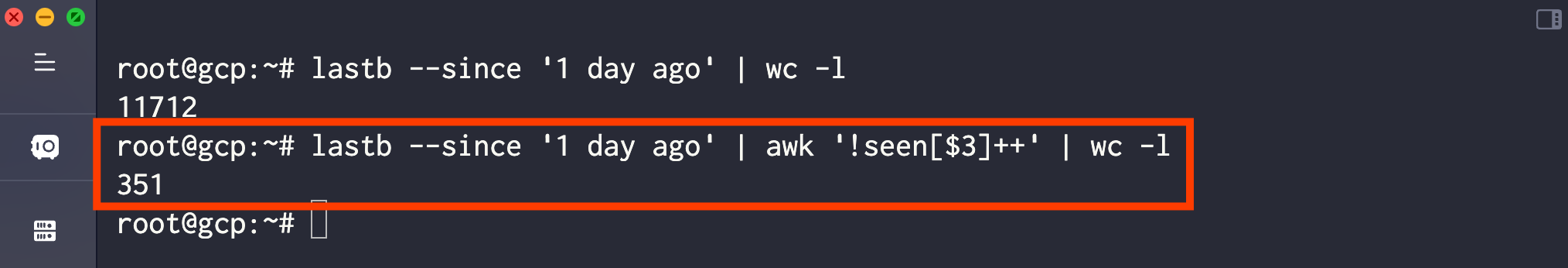

对纪录进行IP去重操作

lastb --since '1 day ago' | awk '!seen[$3]++' | wc -l

经过去重后,发现有351个独立IP在朝我的服务器发起攻击。

如果需要保存去重后的记录,可以将输出重定向到文件:

lastb --since '1 day ago' | awk '!seen[$3]++' > last_24h_unique.log地理位置分布情况

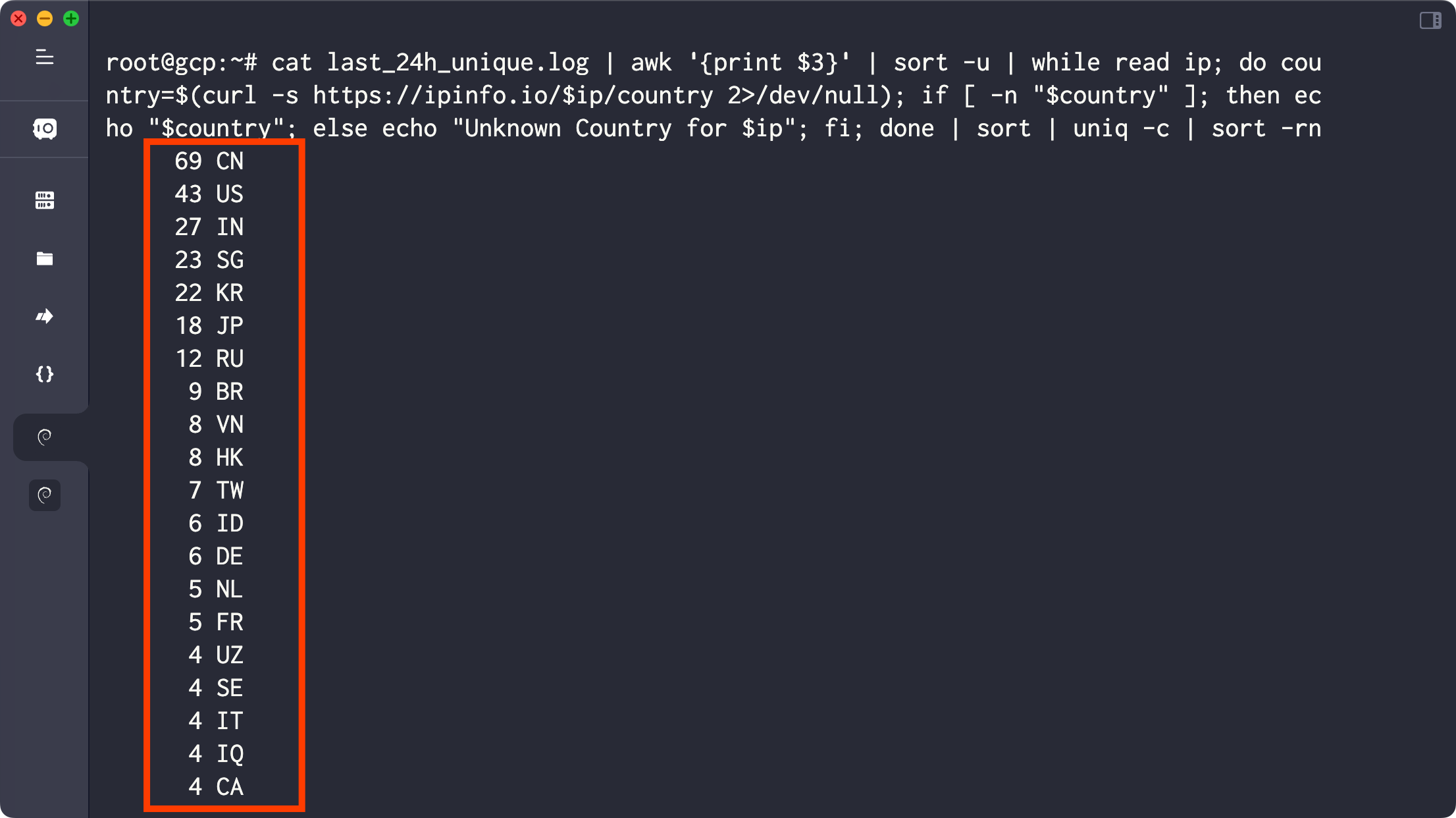

我们很容易联想到,大量的攻击肯定不会仅仅来自某个固定地点,因此分析这些攻击者所在国家的地理位置信息就显得尤为重要。我使用了ipinfo.io这个IP地理位置查询服务,对 last_24h_unique.log 日志中的IP进行了逐一查询,使用如下命令,按照攻击次数由多到少进行了排序统计,结果令人咋舌:

cat last_24h_unique.log | awk '{print $3}' | sort -u | while read ip; do country=$(curl -s https://ipinfo.io/$ip/country 2>/dev/null); if [ -n "$country" ]; then echo "$country"; else echo "Unknown Country for $ip"; fi; done | sort | uniq -c | sort -rn

- 中国排名第一,共69个IP,占比近20%;

- 美国以43个IP位居第二,占比12%;

- 印度以27个IP紧随其后,排名第三;

让人惊讶的是,尽管攻击分布范围广泛,遍及世界多个国家和地区,但前三名骇客来源地实际上对应了全球三大网络黑客活动的高发地。毫无疑问,云服务器一旦暴露在公网,便可能瞬间成为黑客的靶子,而安全防护将是一场永无止境的攻防战。

总结

以上就是我通过分析服务器登录失败日志,发现的一些惊人情况。当然,这些结果并不能完全反映整体态势,但足以警示我们,网络安全形势的严峻程度是不容忽视的。保护好服务器,增强防护意识,对于每一位云服务器用户来说都是势在必行的。

免责声明: 本文基于个人经验分享,内容可能因时间、地区或个人情况而异。操作前请结合实际情况判断,必要时查询最新官方信息。如有疑问或建议,欢迎留言交流。

在海外,这个攻击可不算多。

嗯,网络安全问题不可忽视。

你这都没套CDN或防御,直接显示IP那怎么会不多,光扫描都不知道有多少。