紧急提醒:UpdraftPlus 插件曝严重漏洞,数百万网站受威胁

近日,知名 WordPress 备份插件 UpdraftPlus 被曝存在一个高危漏洞,攻击者可能会利用该漏洞对网站造成严重破坏。该漏洞的威胁等级为 8.8 分(满分 10 分),属于高风险范围,影响范围广泛,全球数百万个 WordPress 网站面临安全威胁。

什么是 UpdraftPlus?

UpdraftPlus 是 WordPress 上最流行的备份插件之一,拥有超过 300 万的活跃安装量。凭借其操作简单、高度灵活的功能,成为了许多站长保护数据的首选工具。我个人也一直在使用这个插件来定期备份博客数据。

UpdraftPlus 的主要功能包括:

- 备份 WordPress 网站的数据库、文件和插件。

- 支持将备份上传到云存储(如 Google Drive、Dropbox 等)或通过电子邮件发送。

- 提供自动备份和手动备份选项。

- 支持网站迁移功能,便于站点从一个服务器转移到另一个服务器。

它不仅适用于日常数据保护,更在服务器出现灾难性问题时起到关键作用。然而,这次的漏洞让许多依赖 UpdraftPlus 的站长措手不及。

漏洞详情:PHP 对象注入

此次漏洞由网络安全团队 Wordfence 发现并发布详细报告。漏洞的具体表现如下:

- 受影响版本:所有版本的 UpdraftPlus 插件(包括免费版和付费版)均受到影响,版本 1.24.11 及之前存在漏洞。

- 漏洞类型:PHP 对象注入攻击(PHP Object Injection)。

- 触发条件:漏洞存在于插件的 recursive_unserialized_replace 函数中,该函数在处理反序列化的输入时没有进行足够的验证。攻击者可通过此漏洞注入恶意的 PHP 对象。

如果目标网站中安装的其他插件或主题包含某些特定代码链(POP 链),攻击者可能利用此漏洞实施以下攻击:

- 删除任意文件:可导致网站功能中断,甚至数据丢失。

- 检索敏感数据:如用户密码、API 密钥等机密信息。

- 远程代码执行:直接控制目标网站,植入恶意代码。

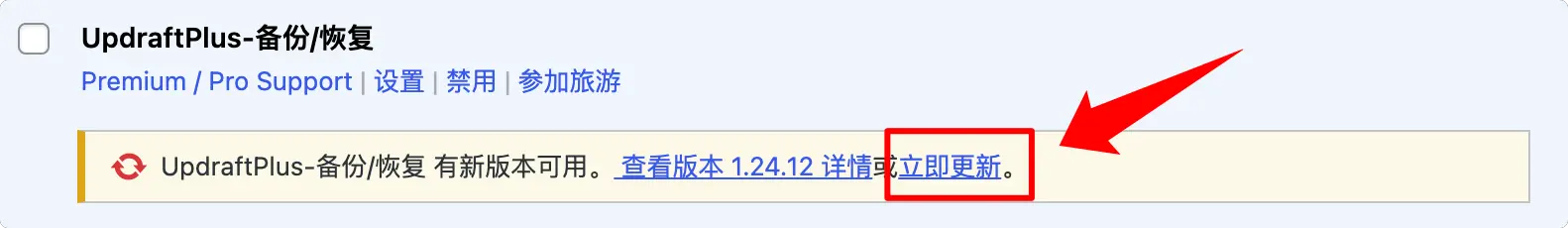

值得注意的是,此漏洞在 UpdraftPlus 1.24.12 版本中已被修复,但插件开发者并未将其标记为“安全更新”,而是以普通的“调整”描述掩盖了其潜在的严重性。

官方的漏洞修复说明

UpdraftPlus 官方更新日志中的描述:

“我们完成了对 unserialize() PHP 函数调用的全面审查,并移除了潜在的风险代码。虽然这个漏洞的触发条件极为苛刻,但考虑到可能的理论风险,我们进行了相应调整。”

虽然开发者强调漏洞的触发条件复杂,但这一态度并不能降低漏洞的实际威胁,尤其是面对恶意攻击者时。

漏洞影响

此次漏洞的危害并不局限于理论层面。WordPress 是全球范围内最受欢迎的内容管理系统,许多中小型企业、个人站点甚至电商网站都使用 WordPress,而 UpdraftPlus 是这些网站中非常常见的备份工具。一旦漏洞被大规模利用,可能会导致:

- 大面积的网站瘫痪:重要文件被删除或篡改,导致无法正常访问。

- 用户数据泄露:包括用户隐私信息、网站后台登录凭据等。

- SEO 排名受损:被攻击的网站可能被搜索引擎标记为“不安全站点”,从而影响流量和信誉。

目前,还没有证据表明该漏洞已经被大规模利用。但鉴于漏洞的高危性质,站长应当高度重视并立即采取措施。

写在最后

插件漏洞是每一个站长都无法完全避免的问题,但我们可以通过快速响应与积极预防,将损失降到最低。UpdraftPlus 的高危漏洞事件再次提醒我们,备份虽然重要,但只有在插件本身安全的前提下,才能真正保护我们的网站数据。

如果你的 WordPress 网站正在使用 UpdraftPlus 插件,请务必尽快更新至 1.24.12 版本。如果你在更新过程中遇到任何问题,欢迎在评论区留言,我们一同探讨解决方法!

相关链接

本文作者:兔哥

本文标题:紧急提醒:UpdraftPlus 插件曝严重漏洞,数百万网站受威胁

本文链接:https://uuzi.net/updraftplus-plugin-vulnerability

本文标签:UpdraftPlus,漏洞,攻击, WordPress,插件,安全

发布日期:2025年1月5日

更新日期:2025年1月5日

版权声明:兔哥原创内容,版权所有人为本网站作者,请勿转载,违者必究!

免责声明:文中如涉及第三方资源,均来自互联网,仅供学习研究,禁止商业使用,如有侵权,联系24小时内删除!

免责声明: 本文基于个人经验分享,内容可能因时间、地区或个人情况而异。操作前请结合实际情况判断,必要时查询最新官方信息。如有疑问或建议,欢迎留言交流。