OpenSSH爆出重大漏洞,黑客或可轻松获取Root权限

就在刚刚 OpenSSH 爆出大漏洞(漏洞代号为 regreSSHion,CVE 标识符为 CVE-2024-6387)的消息在全网刷屏,这是迄今为止,OpenSSH 爆出为数不多重大漏洞之一,虽仅针对特定系统和特定的 OpenSSH 版本,但是网络安全问题仍旧不容小觑,快来检查一下你的 VPS是否收到影响。

注意:一旦有公开漏洞可用,预计易受攻击的系统就会开始受到攻击。

OpenSSH 漏洞会造成哪些后果?

后果很严重!利用该漏洞 CVE-2024-6387 的最终结果是攻击者可以入侵整个系统,安装恶意软件、操纵数据并建立后门以实现持久访问。这种漏洞能够通过网络传播并绕过安全机制,因此对企业和个人来说都特别危险。

漏洞攻击方法?

成功利用这个漏洞通常需要多次尝试登录,总共要花几个小时。如果黑客不停地尝试,看起来就像在暴力破解密码。所以,如果系统有防暴力破解的保护措施,就能有效地防御这种攻击。在防护好的系统里,这种攻击成功的可能性很低。

不过,黑客不一定会连续不断地攻击。理论上,他们可能会用几周时间,时不时地尝试一下,还会换不同的网络地址。这种方法类似于”密码喷洒”攻击,更难被发现。有耐心、技术高超的黑客可能会用这种方法来攻击特定的目标。

哪些系统或 OpenSSH 版本受到漏洞影响?

以下版本的 OpenSSH 受此漏洞影响:

- 低于 4.4p1 的 OpenSSH 版本

- 8.5p1 和 9.8p1 之间的 OpenSSH 版本

该漏洞可在基于 glibc 的 Linux 发行版(例如,基于 Debian 的发行版)上利用。

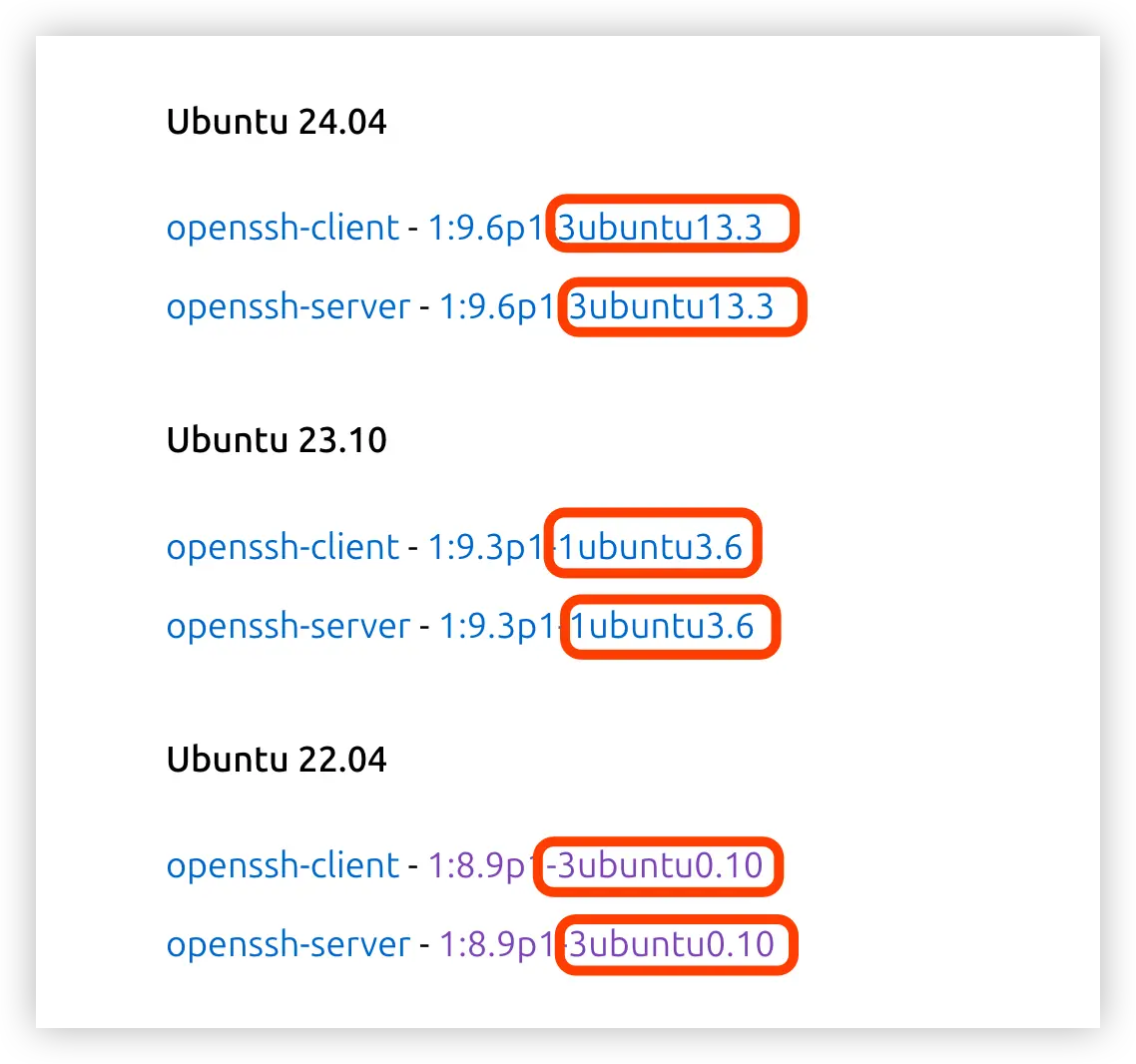

补充说明:并非 8.5p1 和 9.8p1 之间的 OpenSSH 版本一定是受影响版本,如若按照下列更新补丁后,仍旧显示该版本号,但后缀会显示打完补丁后的版本号,请不要弄混淆。

此漏洞影响范围有多大?

该漏洞影响范围非常广泛,通过 Censys 和 Shodan 搜索发现超过 1400 万个可能存在漏洞的 OpenSSH 服务器实例。

如何查看当前系统 OpenSSH 版本信息?

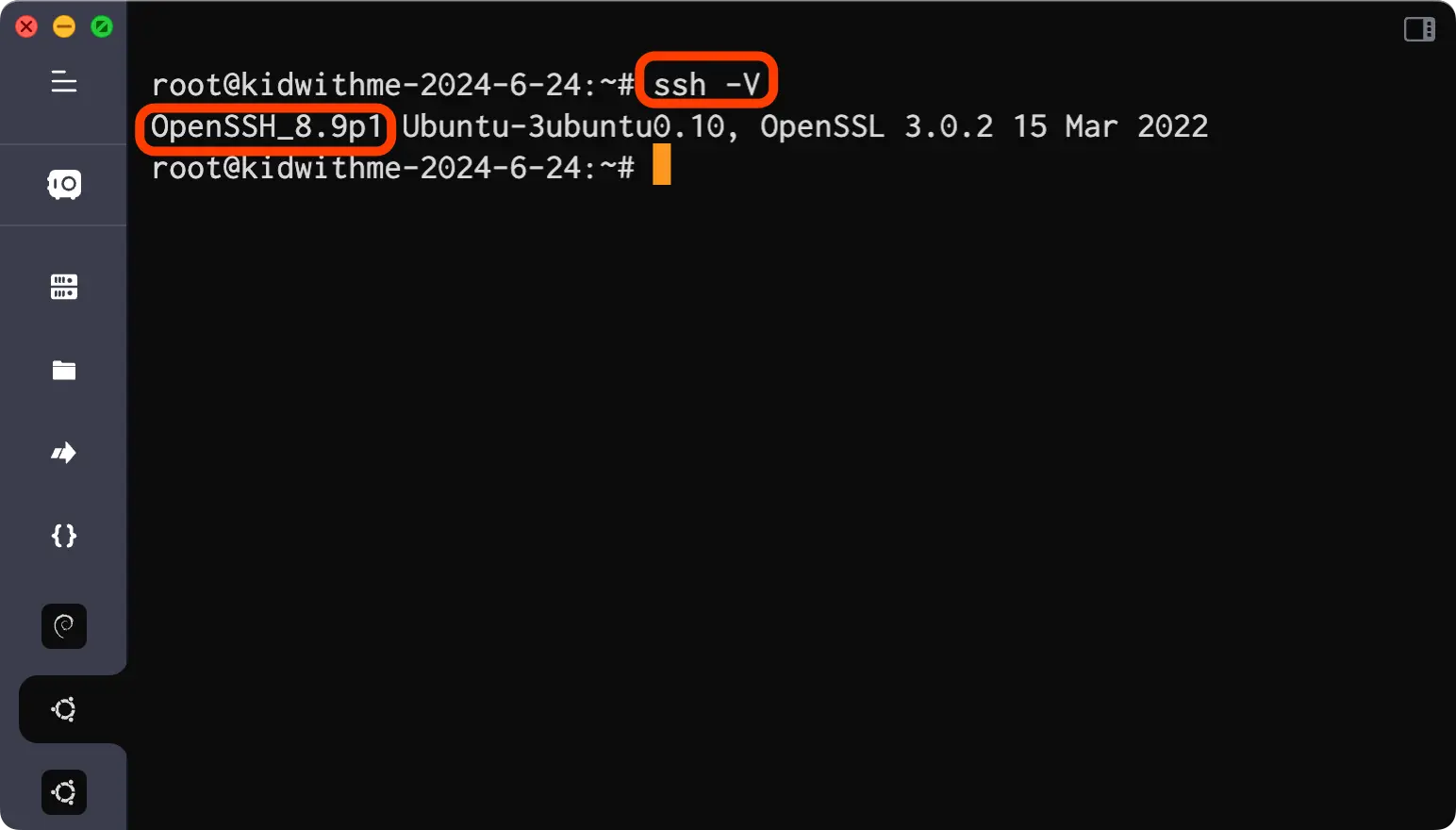

ssh 登录远程服务器后使用 ssh -V 命令查询。

下图是我的甲骨文实例,当前系统为 Ubuntu22.04,通过 ssh -V 命令查询得知在漏洞影响范围内!而且经过实测 Digitalocean、Oraclecloud、Atlantic 等众多 Ubuntu 22.04 的系统默认版本均为 OpenSSH_8.9p1,可见范围之广!

针对此漏洞如何应对?

1、升级至安全版本。

OpenSSH 官方已经发布最新针对此漏洞的更新版本:OpenSSH 9.8 于 2024-07-01 发布。https://www.openssh.com/releasenotes.html

当前,Ubuntu 和 Debian 已经针对此次漏洞紧急做出修补版本,通过更新源和升级系统即可解决。

- Ubuntu 软件源更新:https://ubuntu.com/security/notices/USN-6859-1

- Debian 软件园更新:https://security-tracker.debian.org/tracker/CVE-2024-6387

远程登录 Ubuntu 和 Debian 系统后,只需要执行下列命令,即可成功安装针对该漏洞补丁

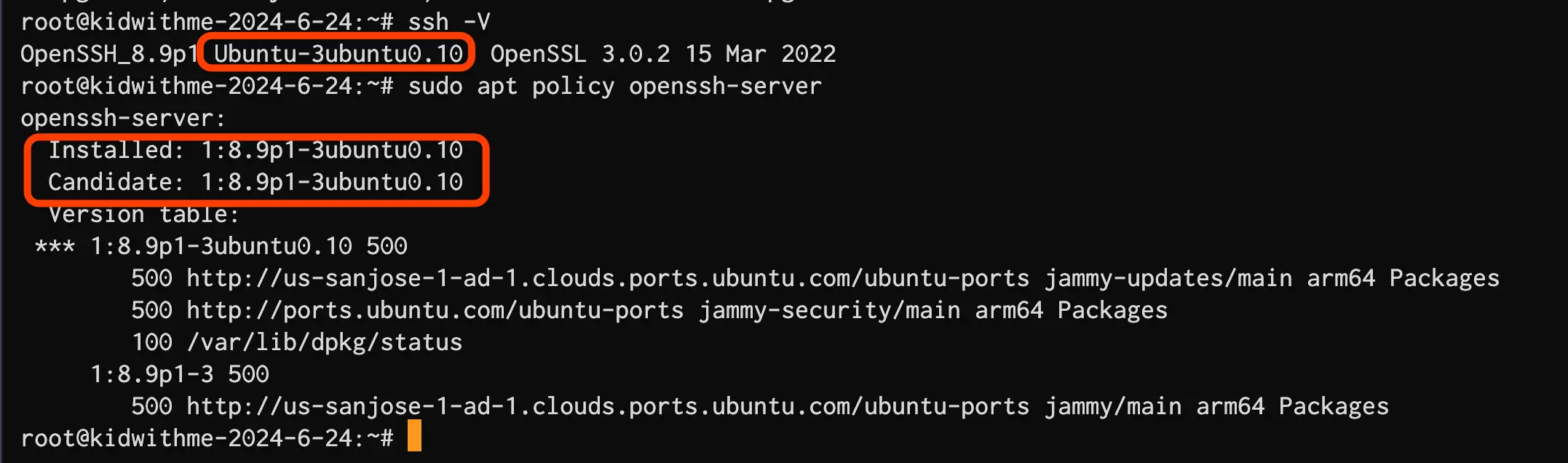

sudo apt updatesudo apt upgrade -y这里以 Ubuntu 系统来说,按照官方说明:如果是 22.04 的 Ubuntu 系统,那么运行完以上命令,当重新执行 ssh -V 命令查看版本信息,发现版本仍旧是 OpenSSH_8.9p1,不要担心,并非是没有打上补丁,而是查看下图中红色框中的信息,当运行 sudo apt policy openssh-server 命令后出现和 Ubuntu 官方对应的版本信息则意味着已经打补丁成功。

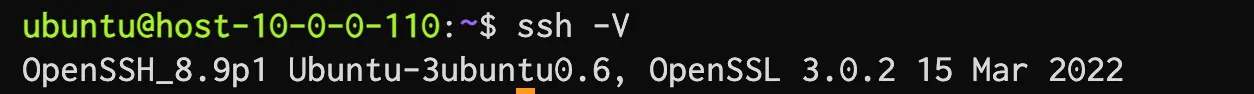

未打补丁之前是这样的:Ubuntu-3ubuntu0.6,打完补丁为:8.9p1-3ubuntu0.10

2、安装类似于 Fail2ban 的防护程序

针对此漏洞的攻击方法,安装 Fail2ban 可以有效降低受攻击的成功率。它的功能是监控对服务器的入侵尝试,并在一段时间内阻止违规主机。它通过将显示恶意活动的任何 IP 地址添加到你的防火墙规则中来实现此目的。强烈建议在服务器上安装 Fail2ban 之类的东西,以保护你的服务器。

sudo apt install fail2ban -y

sudo service fail2ban start相关阅读:VPS安全实操指南:如何避免黑客入侵并保障服务器安全

3、限制 SSH 访问

限制 SSH 访问,不要将 OpenSSH 服务器暴露给 Internet。或仅限特定IP登录访问,以尽可能的提高服务器的安全级别。

文中若有误,欢迎批评指出。我也是在慢慢的学习,难免有不妥之处,还请各位见谅。

如有转载请注明出处:https://uuzi.net/openssh-major-vulnerability-root-access

相关阅读

- 美国的”国家安全”游戏:一个旁观者的忧思

- 马斯克震惊:互联网大数据枯竭将成AI毁灭性打击

- 互联网巨头离世说:互联网并非永恒,这对我们意味着什么?

- 简体中文互联网生态的没落与反思

- 谷歌算法更新引发互联网巨变,独立网站何去何从?

- 版权陷阱-自建网站或图片设计中那些潜在的字体侵权隐患

免责声明: 本文基于个人经验分享,内容可能因时间、地区或个人情况而异。操作前请结合实际情况判断,必要时查询最新官方信息。如有疑问或建议,欢迎留言交流。